個人情報に対し影響を起こしうるダメージのことを「リスク」といいます。

個人情報に対し影響を与える負の事象は「脅威」といい、「脆弱性」とは「脅威」を引き起こす原因のことです。

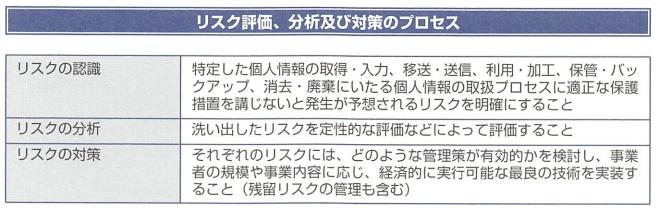

リスク評価、分析及び対策のプロセス

規格では、リスク評価、分析及び対策のプロセスを図のように解説しています。

したがって、その取扱プロセス及び、前項で特定した個人情報からリスクを明確にすることが必要となります。

ここで、リスク評価のために必要な用語を解説しておきましょう。

リスクとは

個人情報に対し影響を起こしうるダメージのことを「リスク」といい、規格の解説では、以下を例示しています。

- 個人情報の漏えい

- 個人情報の滅失や棄損

- 法規制違反(法令、ガイドラインや指針に対する違反)

- 経済的な不利益(損害賠償など)

- 社会的な信用の失墜

- 本人への影響(プライバシーの侵害、名誉棄損など)

なお、個人情報は、常に様々な「脅威」にさらされており、その「脅威」が個人情報のかかえる「脆弱性」につけこみ、発生するものが「リスク」と考えられています。

そのため、「脅威」に対する「脆弱性」について、いかに対策をするかが、個人情報に対する「リスク」への対策をとる重要なポイントとなります。

脅威とは

個人情報に対し影響を与える要因のことを脅威といいます。脅威が個人情報に対して影響を与えることでリスクを発生させます。

脅威を分類すると人為的脅威と人為的以外の脅威に分けられます。また人為的脅威は「原因(故意によるものと意図しないもの)」と「対象者(第一者と第三者)」に分けられます。

たとえば「不正な持ち出し」などは「第一者の故意による脅威」と考えられ、「移送時の紛失や誤送信」などは「第一者のいとしない脅威」と考えられます。

したがって、リスクの評価を行う際は「第三者の故意による脅威」だけではなく「第一者の意図しない脅威」も考慮し、評価を実施することが必要となります。

脆弱性とは

「脅威」を引き起こす原因のことを「脆弱性」といいます。

脆弱性は「取り扱い面」「管理面」「技術面」「物理・環境面」に分類されます。

個人情報を取り扱うにあたり、「脅威」と「脆弱性」は、非常に密着した相関関係によって存在していることから、個人情報を「管理する方法」「環境」「取り扱い方」には何かしらの「脆弱性」があり、その「脆弱性」が原因となって「脅威」が発生すると考えられます。

この具体的な例を挙げると、個人情報を取引先とメールで受け渡しを行っている業務があるとします。その業務では「社員のオペレーションミス(メールの誤送信)による個人情報の意図しない流出」というものが予想される脅威の一つとして考えられ、その結果で発生する「漏えいによる本人からの苦情、賠償請求リスクや自社の社会的信用失墜リスク」が予想されます。

そのような場合において、送信時の暗号化義務やファイルへのパスワード設定義務などの流出を防止するためのルールがあれば、「脆弱性」は下がり、そのようなルールがまったく存在しなければ「脆弱性」は上がり、その結果脅威が発生した場合にリスクを引き起こす可能性が高くなります。

リスクの洗い出し方法

リスク評価を実施するためには、そもそもどのような脅威があって、またどのような脆弱性があるのかを洗い出す必要があります。

そのためには「個人情報の管理状況にかかわるリスクの洗い出し」と「個人情報の取り扱いプロセスにかかわるリスクの洗い出し」をすることが必要になります。

「個人情報の取り扱いプロセスにかかわるリスクの洗い出し」では、各プロセス単位にチェックをしていきます。

その際のポイントは「安全性を確保するためのルールが確立しているか」及び「そのルールが認識されているか」となります。

たとえば、書類やデータの「保管」に関するチェックであれば、「保管場所は決まっているか」(紛失を防ぐためのルールが確立しているか)、「許可されない者が利用できないように保護されているか」(盗難や改ざんを防ぐためのルールが確立されているか)などがあげられます。

また、メールやFaxなどを利用した「情報の発信」に関するチェックであれば、「確実に相手先に送るためのルールは決まっているか」(誤送信を防ぐためのルールは確立しているか)、または「誤送信が発生した場合の許可されない参照を防ぐための措置が講じられているか」(データの暗号化やパスワード設定など)が考えられます。

また書類やデータの「廃棄」に関するチェックでは、「廃棄の時期、担当者、方法などが決まっているか」(不適切な廃棄による流出を防ぐルールは確立しているか)となります。

したがって、チェックをした結果「ルールが決まっていない」「ルールが不明確(人によってばらばら)」となれば、リスクの発生は予想されると判断されます。

次に「個人情報の管理状況に関するリスクの洗い出し」では、主にアクセス制御が主体となりますが、「サーバ装置」「クライアント装置」など「個人情報データ」の保管場所として管理状況を確認し、「キャビネット」や「書庫」など「個人情報書類」の保管場所としての管理状況を確認します。

また「その他の対策状況に関するリスクの洗い出し」では「外部ネットワークからの不正なアクセス」を防ぐための技術的対策の確認や「コンピュータウィルスの感染」を防ぐための対策の確認を行います。

評価したリスクをもとに対策を検討する

リスクを評価したら、評価したリスクをもとに対策を検討する必要があります。

その際に重要となるのがリスク評価の結果となるわけですが、リスク評価の結果は、リスクが高ければ高いほど、対策の優先順位が高いということになります。

ただ、実際に対策を検討する場合には、リスクの大きさだけでなく対策が「技術的」「コスト的」「時間的」に実現可能かということも重要になってきます。

安全対策実装上の留意事項

JIS Q 15001:2006の解説では、以下のような事に留意して、リスク評価に基づいた安全対策を実装し、実施することを推奨しています。

- 各省庁のガイドライン(経済産業省発行の個人情報保護に関する法律についての経済産業分野のガイドラインなど)を参考に実施することが望ましい

- 対策の水準は、全て一律に講じるのではなく「本人の権利利益の侵害に関する大きさ」や「事業の性質、取扱プロセスの特性に応じたリスク評価結果」などを考慮することが望ましい

なお、個人情報保護に関する法律についての経済産業分野のガイドラインに規定された安全対策に関する内容は、以下を参照してください。